自从苹果公司自行开发的基于Apple硅M1芯片的Mac发布以来已经有一段时间了,但是据说已经发现了默认情况下有效的恶意代码。

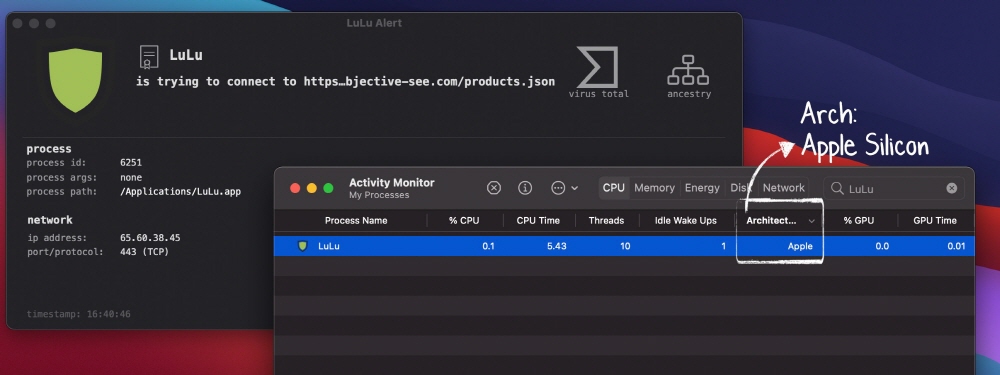

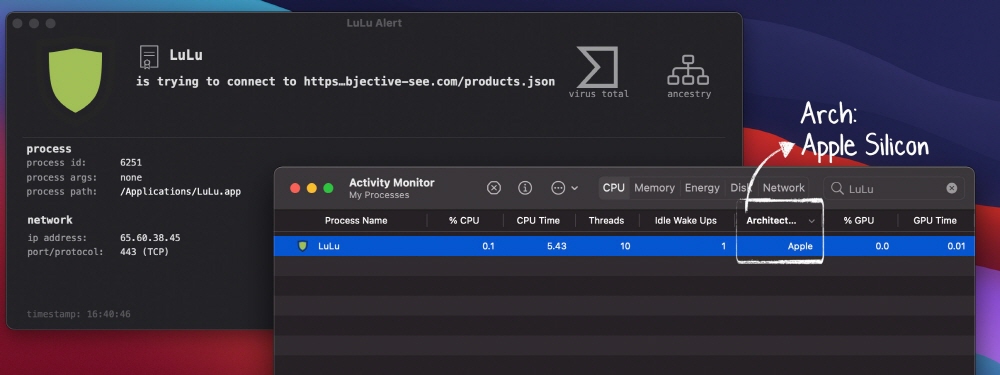

该发现是由前国家安全局安全研究员Patrick Wardle做出的。据此,在M1 Mac上,用于Intel芯片的二进制文件可以在Rosetta 2上运行,但是他发现它包含针对M1编译的ARM64代码。

具体来说,它是GoSearch22.app,它是针对英特尔Macs的广告软件Pirit的M1本机版本。据推测,该版本旨在显示大量广告并从用户浏览器收集数据。

他发现了这种恶意软件,是由Alphabet拥有的反病毒网站VirusTotal。他还指出,GoSearch22实际上是在2020年11月23日用苹果开发人员ID签名的。苹果此时已吊销该证书,但提到发现的内容可能感染了macOS用户。

此外,Wardle报告说,只有15%的可以在VirusTotal中找到x86版本的防病毒软件无法将M1版本的GoSearch22判断为恶意软件。换句话说,大多数防病毒软件尚未准备好响应针对M1设计的恶意软件。

针对该报告,另一位安全研究员Thomas Reed表示,为M1进行编译就像在项目设置中进行切换一样简单。

一次通常可以说Mac具有比Windows低的恶意软件风险,但也有研究发现2019年Mac超过Windows。通常,随着平台传播的进行,攻击的目标会增加,并且随着M1 Mac的销售平稳,将来苹果可能会在安全措施方面遇到更多麻烦。相关信息可以在这里找到。

同时,Apple更新了Apple Platform Security,该指南解释了从硬件到服务的安全规范。

Apple Platform Security的2021年2月版涵盖了基于Apple Silicon M1处理器的Mac的新硬件安全功能,以及最新的操作系统,例如iOS 14,iPadOS 14和macOS Big Sur。您可以按网络上的项目进行搜索,并使用可以一次全部阅读的PDF格式。 PDF版本200页。在2020年4月的版本中,页面数增加了40,其中包括要添加的几项。

在其个人页面上,保护个人信息是一项基本人权,而且苹果公司对个人信息和基本安全性的强调比以往任何时候都更具吸引力。竞争对手的业务结构有所不同,但最重要的是,苹果公司正在利用包括T2芯片在内的硬件基础设施和可从下至上紧密集成公司开发的软件和硬件的安全性来实现强大的安全性。 。

Apple平台安全性针对这些安全性工作提供了特定加密和数据保护方法的全面描述。指南不仅对开发人员有帮助,而且与安全有关,包括普通用户。 2021年2月版本中的大多数新增功能都是采用Apple Silicon的Mac安全规范。苹果通过在现有Mac上安装自己的处理器T2来确保基于硬件的安全性,但是M1包含主处理器。此外,Apple在推出前几年就将仅具有安全性的组件集成到了芯片中,与以前的Mac相比,这大大提高了硬件的安全性。

可以在支持页面上的项目中搜索指南,也可以在页面底部以PDF格式查看指南。此外,与其他移动设备相比,您可以参考约翰霍普金斯大学研究人员的报告,了解数据安全性(包括iOS限制)。相关信息可以在这里找到。

Add comment